Acronis, specialista globale nella cybersecurity e nella protezione dati, ha presentato i risultati di una nuova ricerca condotta dall’Acronis Threat Research Unit (TRU), che evidenzia l’intensificarsi degli attacchi basati su versioni di ConnectWise ScreenConnect contenenti trojan.

ScreenConnect: gli attaccanti distribuiscono installer e manipolati

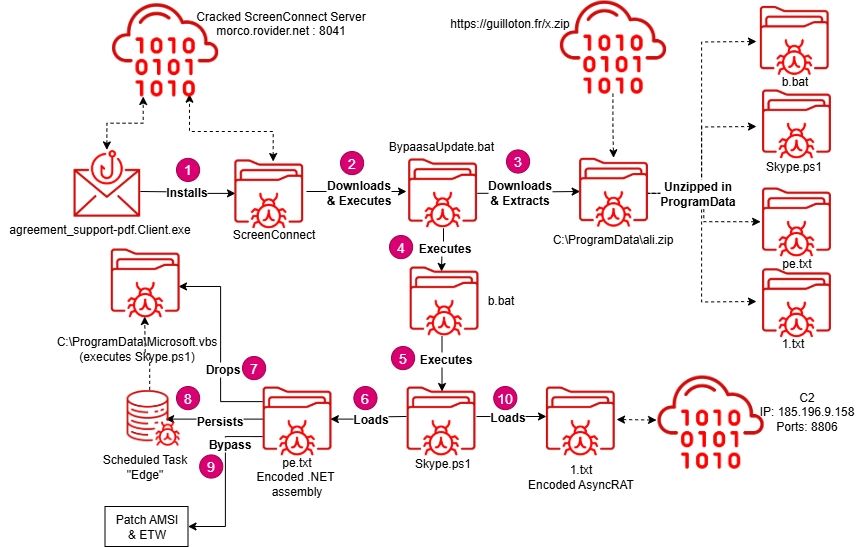

Dal mese di marzo 2025 è stato osservato un aumento significativo delle campagne che utilizzano questo strumento di remote monitoring and management (RMM) per ottenere accesso iniziale alle reti aziendali, in particolare negli Stati Uniti. Gli attaccanti distribuiscono installer ScreenConnect manipolati tramite tecniche di social engineering, spesso camuffati da documenti ufficiali o finanziari, sfruttando la fiducia degli utenti verso software firmati e apparentemente legittimi.

Le analisi hanno rilevato una nuova modalità di distribuzione tramite installer ClickOnce, privi di configurazioni integrate e capaci di recuperare i componenti al momento dell’esecuzione. Questa evoluzione riduce l’efficacia dei metodi di rilevamento statico, complicando le difese tradizionali e lasciando ai team di sicurezza meno opzioni affidabili per intercettare la minaccia in fase preventiva.

Una volta completata l’installazione, gli attaccanti sfruttano le funzionalità di automazione di ScreenConnect per distribuire simultaneamente due Remote Access Trojan (RAT). Oltre ad AsyncRAT, ampiamente noto e diffuso nel cybercrime, è stato rilevato un RAT inedito sviluppato in PowerShell. Quest’ultimo si distingue per funzionalità di ricognizione del sistema, capacità di esfiltrazione dati tramite Microsoft.XMLHTTP e un ampio set di tecniche di offuscamento, che includono l’uso di alias dinamici, script codificati e bypass AMSI. L’impiego simultaneo di due RAT suggerisce possibili scenari di ridondanza — ossia la volontà di mantenere l’accesso anche se uno degli strumenti viene rilevato o bloccato —, la sperimentazione di strumenti personalizzati o la condivisione dell’infrastruttura tra più gruppi criminali.

Altre osservazioni

Le campagne osservate dimostrano inoltre un’elevata capacità di adattamento da parte degli attaccanti. Nel giro di poche settimane, gli stessi operatori hanno introdotto nuove catene d’infezione basate su loader batch e VBS, utilizzati per distribuire varianti aggiornate di AsyncRAT. Successivamente, è stato documentato anche il rilascio di PureHVNC RAT, distribuito tramite tecniche di process hollowing, che consente un controllo remoto silente delle macchine compromesse.

Parallelamente, l’indagine sull’infrastruttura ha evidenziato il riutilizzo di macchine virtuali Windows Server 2022 preconfigurate, con hostname ricorrenti, impiegate in più campagne e ospitate su indirizzi IP differenti. Questo approccio consente agli attaccanti di riattivare rapidamente i propri server malevoli e mantenere la continuità operativa, riducendo i tempi di configurazione in nuove campagne.

La ricerca sottolinea la necessità per le organizzazioni di monitorare attentamente l’uso degli strumenti RMM, controllare le installazioni di ScreenConnect e implementare strategie difensive capaci di bloccare comunicazioni sospette verso domini malevoli.

Dichiarazioni

“Gli attacchi che sfruttano strumenti RMM legittimi come ScreenConnect rappresentano una minaccia crescente per le aziende, poiché combinano l’affidabilità di software riconosciuti con tecniche di distribuzione sofisticate che ne rendono difficile l’individuazione”, spiega Eliad Kimhy, Sr. Security Researcher di Acronis TRU e autore della ricerca.